|

| Ci risiamo. Giacomo, il tuo amico imbranato che spesso non riesce nemmeno ad accendere il PC, ha messo per l’ennesima volta a soqquadro il suo computer e vuole che tu vada a casa sua per riparare i disastri che ha combinato.

Sì, lo so. Oggi hai un impegno molto importante e non hai tempo per andare a casa sua. D’altro canto, però, non vuoi procurargli un ulteriore dispiacere. Allora che ne dici di fare quadrare il cerchio e riparare il PC del tuo amico stando comodamente a casa tua, utilizzando mouse, monitor e tastiera del tuo PC?

Che tu ci creda o no, tutto quello che ti occorre è Ammyy Admin, un programma gratuito che, attraverso Internet, ti consente di comandare un PC a distanza in maniera sorprendentemente facile e veloce. Ecco come funziona.

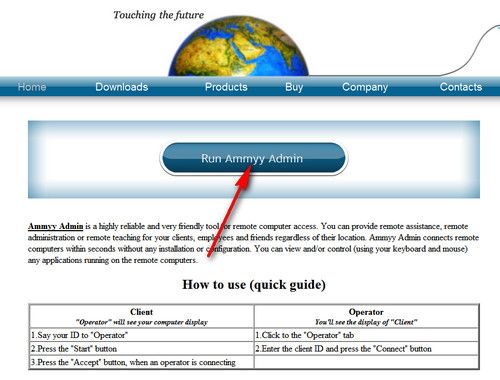

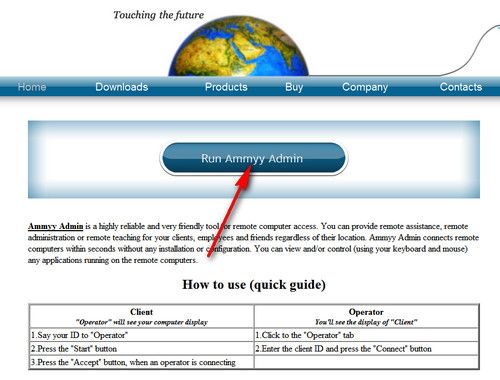

Innanzitutto, collegati sul sito Internet di Ammyy Admin e fai click sul pulsante blu Run Ammyy Admin, che si trova nella parte alta della pagina, per scaricare il programma sul tuo PC. Fai quindi compiere la stessa operazione all’amico di cui dovresti comandare il computer a distanza.

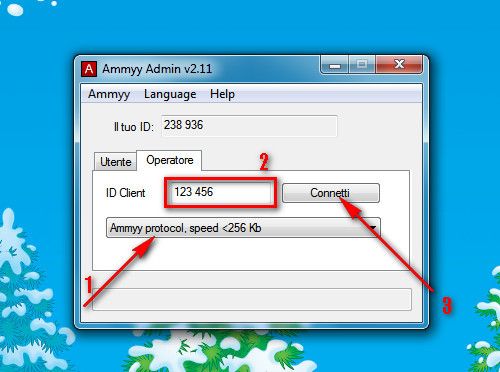

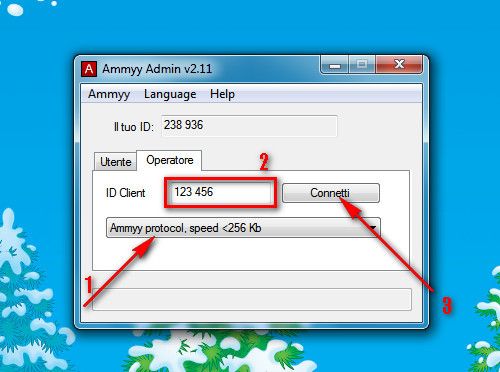

A scaricamento completato apri, facendo doppio click su di esso, il file appena scaricato (AMMYY_Admin.exe) e, nella finestra che si apre, seleziona la scheda Operatore.

A questo punto, il tuo amico deve avviare la sua copia del programma AMMYY_Admin.exe, selezionare la scheda Utente, nella finestra che si apre, e cliccare sul pulsante Avvia.

Adesso, utilizza il menu a tendina collocato nella parte bassa della finestra principale di Ammyy Admin per impostare la banda Internet da usare per comandare i computer a distanza. Ammyy Admin protocol, speed <256 Kb è la velocità più bassa che assicura maggiore velocità ma minore qualità delle immagini (ideale se non hai una connessione particolarmente veloce), Ammyy Admin protocol, speed >1024 Kb è la velocità più alta che assicura la massima qualità delle immagini a discapito della velocità (usala solo se hai una connessione ad Internet molto rapida).

Fatti quindi dire dal tuo amico il numero che si trova accanto alla voce il tuo ID, nella finestra principale della sua copia di Ammyy Admin, digita questo numero (es: 123 456) nel campo ID Client della tua copia di Ammyy Admin e clicca sul pulsante Connetti per collegarti con il PC del tuo amico.

Per far sì che tu possa iniziare a controllare il suo PC da remoto, il tuo amico deve cliccare sul pulsante Accetta nel messaggio che compare quando tu clicchi su Connetti.

Per interrompere la comunicazione tra i due PC, il tuo amico non deve far altro che cliccare sul pulsante Arresta, che si trova nella finestra principale di Ammyy Admin. |

|